Обалдеть, прогресс дошёл до вполне себе фотореалистичности в рендеринге в режиме реального времени. Вот было бы круто поглядеть на это в очках.

Category: компьютерное

Круто блин

Описание методов работы группы (предположительно российских) хакеров под названием Turla:

https://www.welivesecurity.com/2019/05/07/turla-lightneuron-email-too-far/

Вкратце — на почтовый сервер поставили троян, способный читать почтовые сообщения. Инструкции для трояна вставляются в абсолютно безобидные PDF файлы, прикреплённые к сообщениям, при помощи стеганографии.

Каждый раз читаю про Turla и слегка обалдеваю. Это та же самая группа, которая придумала как красть данные через спутниковый интернет, никак не выдавая своего местоположения.

Data Science!

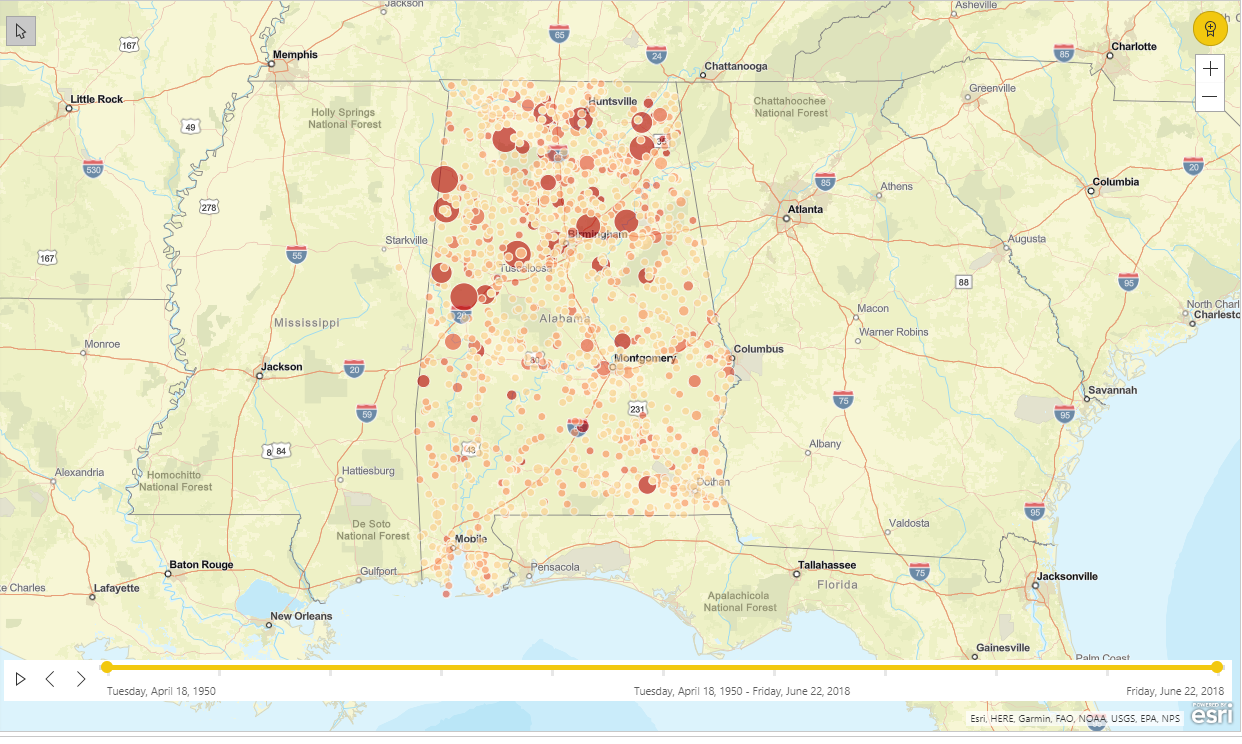

Всё же PowerBI офигительный инструмент для визуализации данных. Ничего настолько мощного и в то же время простого в освоении и применении не видел!

Берём базу данных о всех смерчах, зарегистрированных с 1950 года, с сайта Национальной Погодной Службы США. Всасываем её в PowerBI, выбираем нужный нам штат и делаем весьма несложную картографическую визуализацию. Цвет точек — категория смерча (чем краснее — тем выше), размер точки — число жертв. И получаем исчерпывающую картину!

Результаты не шибко утешительные, ибо я живу именно что в северной части штата. Большинство погодных явлений идут с юго-запада на северо-восток, так что самое безопасное с точки зрения смерчей место — это т.н. «чёрный пояс» в южной части штата. Но там очень мало людей живёт, местность такая, фермерско-сельская и очень бедная: средний доход на СЕМЬЮ (не на рыло, на СЕМЬЮ) — 25 тысяч долларов в год. Я, в‑общем-то, конечно, жил и на меньшие деньги, но не скажу, что это было очень приятным временем в моей жизни.

Про визуализацию данных

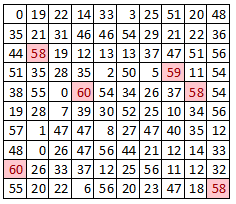

Если бы какой-нибудь молодой человек спросил бы у меня, в какой области сейчас можно заработать дохрена денег, я бы сказал, что надо идти в аналитики данных. Потому что даже краткое знакомство с этим предметом повергает меня в состояние полного охреневания от его возможностей. Вот, в частности, визуализация данных. Вот провёл ты эксперимент какой-то. Получил на выходе три простыни цифр. Чего с ними теперь делать? Ан если их визуализировать, то сразу понятно, с чем имеем дело.

Простой пример. Надо найти в таблице все числа выше 57:

Мудохаться тут можно долго.

А теперь — элементарная визуализация. Подсветим все цифры более 57, красным цветом:

И всё сразу находится за три секунды.

Цвет, КМК, наилучший способ визуализации. За миллиарды лет эволюции часть мозга, ответственная за распознавание цветных паттернов, натренировалась до предела, так как от её работы зависело выживание — распознать ядовитую змею, затаившегося опасного хищника, потенциальную добычу.

Или размер — тоже хороший способ.

А недавно я взял поиграцца бесплатный PowerBI, и совсем офигел. Очень, очень крутой продукт, и умеет доставать данные из чего угодно — хоть из базы данных, хоть из экселя, хоть из файла со значениями, разделёнными запятой. Для систем принятия финансовых решений — по-моему, вообще идеальный инструмент.

Интересное математическо-игровое

Если есть возможность научить компьютер что-то делать — он это будет делать намного лучше человека. В том числе — и играть в игры.

Большинство игр типа шашек, шахмат, домино и даже крестиков-ноликов компьютер играет через постройку дерева решений. Для крестиков-ноликов это вполне тривиальная задача, так как количество возможных игр в крестиках-ноликах равно факториалу 9 или примерно 363 тысячам. Для современных компьютеров это ерунда. Шашки уже посложнее — там 500 квинтиллионов (500 000 000 000 000 000 000) возможных игр. И полное дерево решений для шашек таки было построено. Число возможных игр в шахматах же несколько превышает… кгм… количество атомов в наблюдаемой Вселенной, поэтому с построением полного дерева ожидаемо возникает затык. Да и с шашками, вообще-то, тоже, так как 500 квинтиллионов поместятся далеко не во всякий компьютер 🙂 Ну, полное дерево, в принципе, и не нужно. Чтобы выиграть в шахматы, например, у меня, достаточно построить дерево ну хотя бы в четыре уровня, потому что я архихреново в них играю. Чтобы выиграть у гроссмейстера, понадобится дерево пошЫрше и поглЫбже; но это тоже не является проблемой — компьютер теперь с гарантией выигрывает у лучших в мире гроссмейстеров, тема, по сути, закрыта.

Но есть игры, не пользующиеся деревьями решений. Например, морской бой. По сути своей, задача выигрыша в морском бое состоит в поиске нужных данных по несортированному, случайному двоичному массиву. Казалось бы, если массив не сортирован и случаен, значит, оптимальной стратегии в морском бое нет. Но реальность немного интереснее 🙂

Чуваки из конторы DataGenetics провели математический разбор «Морского боя»:

http://www.datagenetics.com/blog/december32011/

Во-первых, выяснилось, что шахматное расположение обстрела совсем ненамного лучше абсолютно случайной стрельбы. Что лично для меня явилось сюрпризом — я полагал, что это сильно сокращает количество ненужных выстрелов.

Во-вторых, выяснилось, что оптимальная стратегия в морском бое таки есть. Так как в игре есть правила и логика, то вероятность расположения кораблей противника является вполне себе вычисляемой величиной. Нет смысла искать пятиклеточный авианосец промежду стреляных клеток, расположенных друг от друга на расстоянии в три клетки.

И что характерно, рассчитать карту плотностей вероятностей у компьютера получается значительно лучше человека.

Карта плотностей вероятностей на 12 ходу после 5 попаданий:

Хотя люди тоже пользуются примерно такой же стратегией — статистически компьютер всё же будет выигрывать. Вот такие пироги с кремниевыми котятами.

Они убили vi!

Вот сволочи!

Большинство дистибутивов прекратят включать редактор vi в базовую конфигурацию.

Блин, вот одной из причин, по которой я научился пользоваться vi, было то, что зайдя на абсолютно любой фрюникс-хрюникс-бсд, я мог редактировать им конфиги, потому что я твёрдо знал, что vi там БУДЕТ. А теперь чего? Какой стандарт-то? nano? ed? или, не к ночи будь помянут, emacs?

Взлом каналов поставки

Красиво, блин. Ещё один случай в копилку подобных случаев (о росте которых уже давно говорят большевики).

Пролезли ОЧЕНЬ глубоко — вредоносный код был подписан (!) родным (!!) Асусовским сертификатом (!!!). То-есть, этот троян ставился прямо на заводе!

Именно поэтому, блджад, первым делом, когда я покупаю брендовый компьютер, я к соответствующей матери сношу все утилиты, которые туда поставил производитель, а если есть время — выношу нахрен вообще всё содержимое жёсткого диска через dd if=/dev/zero и ставлю голую операционку с нуля.

Нашествие роботов

Очевидно, что в течение ближайшего времени будет происходить крупнейшая технологическая революция (она, собственно, уже происходит), где любой более-менее алгоритмизируемый труд будет выполнятся роботом вместо людей. У этой революции будут огромные последствия для общества, так как с огромной массой высвободившихся людей надо будет что-то делать. Иначе они пойдут громить, как луддиты. Программистами или дизель-механиками, чья работа останется более-менее защищённой от роботизации (и то я не уверен про программистов), могут стать не все. Но поговорить я хотел не об этических последствиях технологического прогресса. Общество каждый раз как-то приспосабливалось. Никто же оплакивает утерянную навсегда профессию фонарщика или заготовщика льда, например. Ничо, как-то выжили.

Уже на подходе замена водителей-дальнобойщиков роботами.

В небытие уйдёт работа повара в фастфудах, доставщика, рулевого на корабле, лётчика.

Но интересная замена уже произошла в индустрии моды. Фотомоделей без затей начали заменять сгенерированными на компьютере изображениями.

Вот пример:

Интересная разновидность прогресса. Пока оно не шибко реалистично, но возможно, что это специально так. А так-то довести рендеринг до шикарной фотореалистичности вполне решаемая задача.

Почему греются процессоры под нагрузкой?

Для меня до сих пор является относительной загадкой, почему при нагрузке процессор греется больше, чем в режиме простоя. То-есть, понятно, почему оно греется, так сказать, ВООБЩЕ — потому что оно не сверхпроводник, через него течёт ток, так что оно обязано греться. Но почему если оно просто стоит, например, на экране с C:>, то проц холодный, а дать ему рассчитать матрицу линейных уравнений методом Гаусса, ну хотя бы тыщу на тыщу — начнёт греться. Как РАСЧЁТЫ переходят в ТЕПЛО? Это ведь не совершение какой-то работы (превращение расчётов в работу тянет минимум на три нобелевки).

Единственное более-менее вменяемое объяснение, которое я нашёл — это то, что транзисторы не являются идеальными переключателями. Переключение ВКЛ-ВЫКЛ и наоборот не происходит мгновенно — так что пока транзистор запирается-отпирается, он ведёт себя как резистор, то-есть, на нём происходит потеря энергии, которая переходит в тепло. И чем больше происходит этих переключений — т.е. чем больше происходит расчётов — тем бОльшую часть времени транзистор проводит в режиме резистора, и тем больше греется.

Всё это ещё дополнительно ухудшается тем, что транзисторы, используемые в процессорах — полевые, а не биполярные. Затвор полевого транзистора ведёт себя как небольшой конденсатор, и пока он не зарядится/разрядится — переключения не происходит. Биполярные, конечно, тоже ведут себя как конденсаторы, но ёмкость там меньше, так что теоретически они могут переключаться быстрее полевых. Только вот с миниатюризацией биполярных транзисторов есть существенные проблемы, так что их туда и не ставят.

Есть ещё какие-либо объяснения?

Наушники для подводного плавания

Оказывается, есть и такое. Рядом со мной сегодня плавала бабушка в таких наушниках. Наушники довольно большие, потому что в них встроен MP3 плеер. Взять с собой в бассейн телефон не составляет большой проблемы — сунул в водонепроницаемый мешок и вперёд. Но вот блютус под водой работает не очень, поэтому приходится вот так.

А у бабушки были уши JBL Endurance Dive, вот такие:

Вот ведь техника дошла. И удобно — всё равно время пропадает. А тут можно заслушать всякое, какую-нибудь новую музыку, например. Или уроки по испанскому. Надо будет прикупить себе такие, что ли. Только я ядовито-зелёные (или розавинькие) хочу, чтобы не посеять (как я люблю делать).