Запись будет интересна в основном сись-одминам. Так, заметки для себя и для своих.

FSLogix — это современная замена тому, что Microsoft раньше называл Roaming User Profiles. Самый большой их недостаток был в том, что профили хранились на контроллере домена. А контроллер — это, сюрприз-сюрприз, не файловый сервер. Нехрена на нём хранить всякий хлам, типа десктопных иконок, AppData, эскизов и прочей файлопомойки.

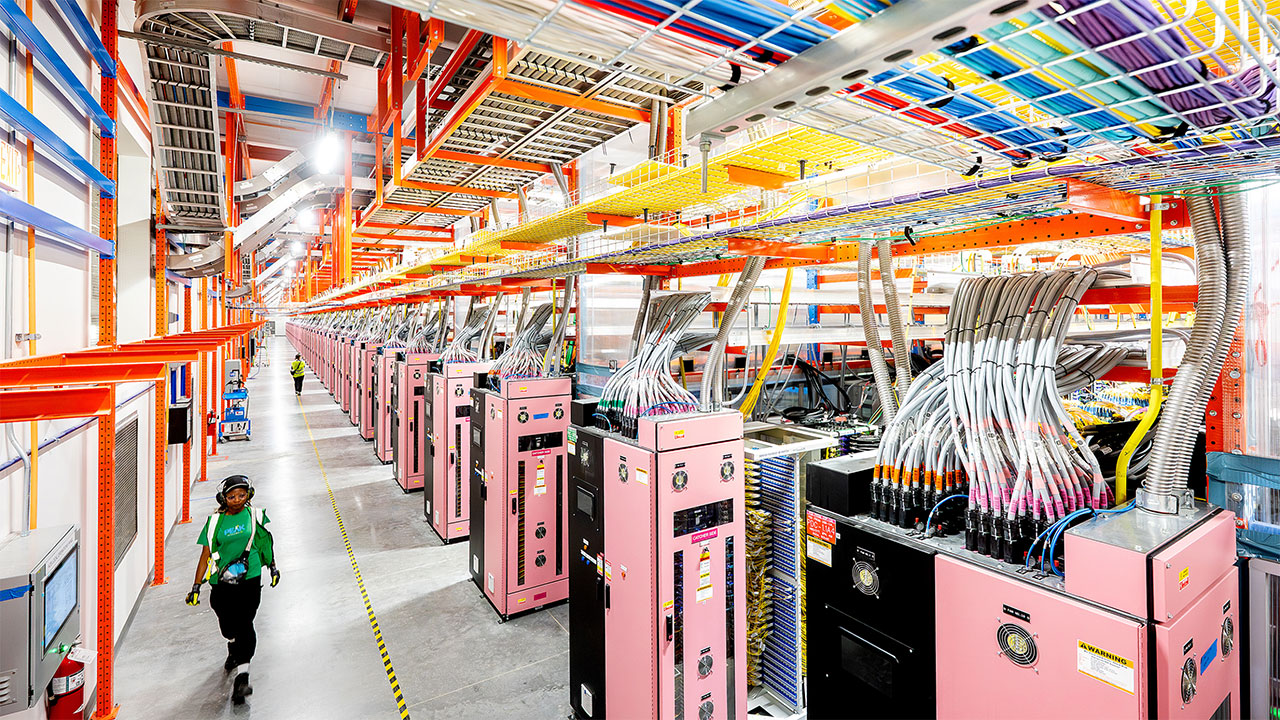

FSLogix работает по-другому: для каждого пользователя, логинящегося в систему, создаётся персональный VHDX-файл, который монтируется как его профиль. Хранится VHDX уже правильно — на файловом сервере. Поэтому куда бы ты ни залогинилась — хоть на физическую машину, хоть на VDI — ты везде получаешь свой рiдний профиль со всеми настройками. Для лучшего эффекта профили желательно держать на шаре, стоящей на SSD, и неплохо бы, чтобы файловый сервер был подключён, как у больших дяденек, через 10+ гигабит.

Самое распространённое применение FSLogix — фермы виртуальных десктопов. Ага, это именно туда мне недавно пришлось вписать 66 тупорылых пользователей, из которых отдельные граждане вместо .com писали .cum. Не хочу даже думать, какие сайты они до этого посещали. Мда.

Чтобы включить FSLogix, надо скачать клиент, поставить его на каждую клиентскую машину (можно через групповые политики), а затем засунуть ADMX/ADML-шаблоны в SYSVOL на все контроллеры доменов, как положено, чтобы появилась новая групповая политика.

Всё нужное берётся здесь:

https://learn.microsoft.com/en-us/fslogix/

Дальше на файловом сервере создаёшь шару (желательно скрытую $, чтобы юзвери ушастые туда не лезли), прописываешь её в политике как место хранения профилей — и алга, комсомол.

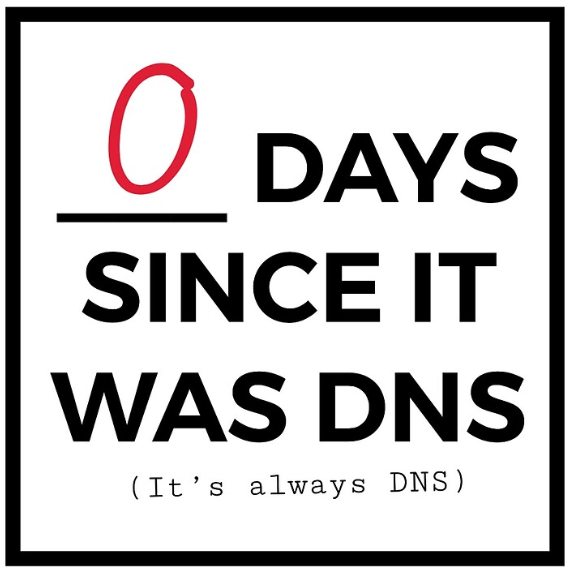

Самое сложное — настроить разрешения НА ШАРЕ ТОЧНО ТАК, КАК НАДО, иначе FSLogix будет устраивать тебе цирк с конями и каждый раз выкидывать «Access Denied». Вот докУмент, который надо читать очень внимательно. Мне понадобилось два дня плясок с бубном и заячьей лапкой, чтобы всё наконец заработало:

https://learn.microsoft.com/en-us/fslogix/how-to-configure-storage-permissions

Для лучшей иллюстрации чувствительности прав: при правильно выставленных ACL команда mkdir на этой шаре с клиентской машины должна успешно создавать папку.

Но вот попытка создать файл (например, New-Item) должна отфутболиваться с Access Denied.

Так FSLogix и определяет, что дерево разрешений настроено идеально: директорию сделать можно, файл — нельзя. Если это поведение не совпадает — значит, права опять где-то поехали, и пора доставать бубен.

Но зато потом — вах, дарагой, красота, слющай. Куда ни зайдёшь — профиль подцепляется автоматически, всё работает быстро, чисто и прозрачно.

Керемендую.