Прямо с большим интересом и удовольствием прочитал.

Вкратце — на данный момент ситуация с современными накопителями на флеш-памяти сильно деградировала, и получилась не очень. В погоне за терабайтами и прибылью потребительские диски делают на технологии QLC (4 бита в одной ячейке), у которой во-первых, резко ограничено количество циклов записи (всего 900, а то и того меньше), а во-вторых, она медленнее намного.

Чтобы создать хоть какую-то видимость производительности, изготовители делают диски гибридными — делают кеш на SLC, а остальное — QLC.

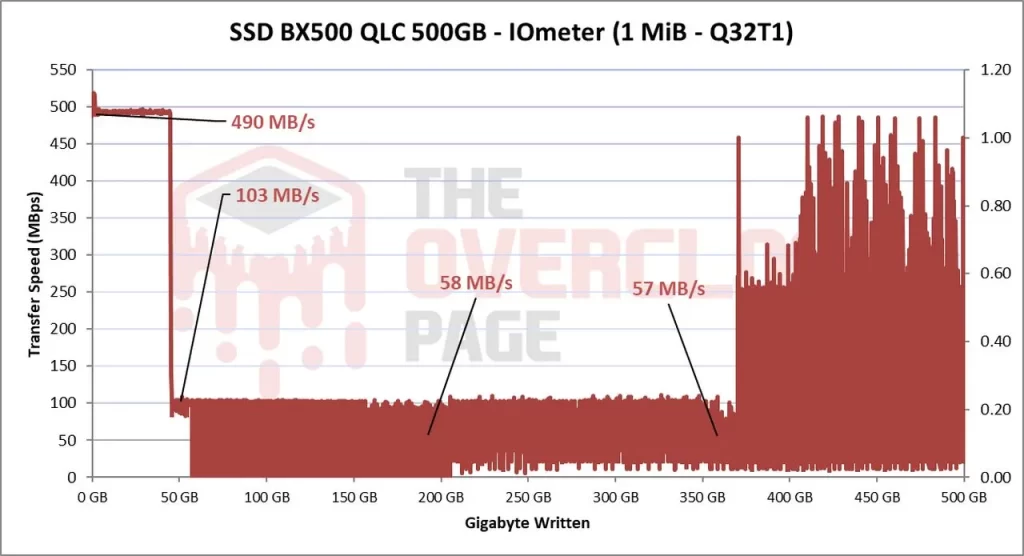

Так, 500-гигабайтный диск Crucial BX500 имеет примерно 45 гигабайт кеша на SLC. Поэтому имеем такой график — пока заполняется кеш, скорость записи хорошая, под 500 метров в секунду. Кеш заполнен — проваливается до 57 мегабайт в секунду:

Только вот 57 мегабайт в секунду — это, на минуточку, показатели обычного магнитного диска! Который обладает намного лучшими характеристиками по долговечности и циклам перезаписи (я вообще не уверен, ограничены ли они). И какой тогда, спрашивается, резон покупать вот такой твёрдотельный диск?

Отдельно маньякнутные маньяки, вроде соавтора статьи, заливают специальную прошивку в контроллер диска, отключая всю область QLC к соответствующей матери. Ну да, карета превращается назад в тыкву вместо терабайтного диска получается диск на 120 гиг, только он работает как бешеный, и имеет 60 000 (шестьдесят тысяч) циклов перезаписи.

В‑общем, QLC — говно. И, скорее всего, через несколько лет он уйдёт в закат, так как для NAND флеша это тупик. На рынок, наверное, выйдет какая-то новая технология, типа неудавшейся в своё время Optane (3D XPoint).

А вот какой нынче накопитель покупать, чтобы не купить говно — вопрос интересный.